公告编号:FSRC-2021-02

公告日期:2021-01-07

各位优秀的白帽:

2021年新年好。

作为焦点科技对外的安全窗口,近段时间FSRC对自己的使命进行了深入的思考。

FSRC设立的本心,就是通过外部安全专家帮助项目组消除可能存在的安全隐患。我们的目标是收取真正存在的、可以对业务的运行或用户的数据造成各种影响的漏洞。在经过内部讨论分析及与项目组的沟通后,我们结合自身业务的实际情况,重新制订了相关规则。

本次修订,我们减少收取一些实质上对业务没有实际影响的漏洞,而通过活动和后续的调整,提高对真正有影响的漏洞的奖励。对于部分类型的漏洞以实际造成的危害作为最终定级的标准。本文为我们进行调整的部分思路与细节的说明。

(1)反射XSS

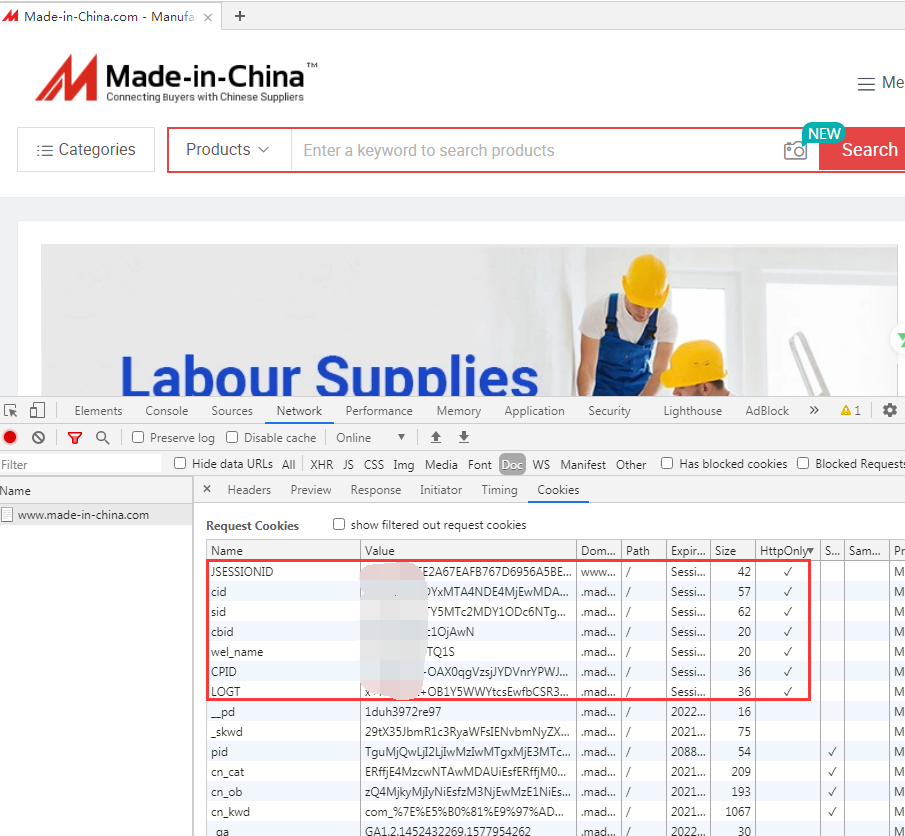

XSS的本质其实就是在前端执行了部分js脚本。焦点本身做了一定的黑/白名单、httponly等避免XSS危害的防御。比如MIC,很多参数都已经设置

因此对于反射XSS,我们仅接收如下几种:

l 页面未设置httponly,可获取身份凭证且登陆

l 页面设置了httponly,但通过获取的部分cookie凭证也可以登陆或执行敏感操作

l 可执行XSS蠕虫,需要提交可执行的代码以便审核

l 可执行其他敏感操作JS的XSS,如记录密码按键、后台含有敏感信息的截屏等,需提供对应操作代码以便审核

(2)信息泄露

对于部分绝对路径泄漏、SVN文件泄露、phpinfo等,我们秉持以漏洞最终危害作为定级标准。

如某个phpinfo泄漏了版本及服务器信息,该泄露的信息无法提供危害及利用,则忽略处理。如果白帽可以利用这些信息连接数据库、远程拒绝服务、拿到shell等,那可以提交对应的漏洞,无论是高危还是严重我们都会依据危害定级。白帽不仅可以提升技术、还可以拿到数十倍于一个低危漏洞的奖金。

但是对于无实际利用价值的路径泄露、只泄露用户名无法利用的接口、无敏感数据的配置文件、无法利用的内网信息等均忽略处理。

(3)URL跳转

只有钓鱼危害的url跳转,类似于伪造发件人的钓鱼邮件,不再收取。

如果url中带有用户身份凭证等敏感参数的无提示任意url跳转,照常接收。

(4)短信炸弹

短信炸弹,如果本身接口无限制、可绕过验证码、可以通过修改XFF头绕过IP限制等,照常接收。

如果部分漏洞是通过VPN或者代理池这种超出应用层、对网络层或者传输层进行修改以绕过IP限制,或使用打码平台等自动/手动填写验证码工具,此类更接近与黑灰产。举个例子,黑产的猫池拥有一万个终端,同时控制申请注册短信,的确危害很大,但是这种类型的短信炸弹无法通过代码层面做出完美的防护方案,不再收取。

(5)部分逻辑漏洞

积分/安全币等兑换相关的逻辑漏洞,如果兑换奖品为自动发放,可以无限制刷取并兑换,则根据损失后果按照严重或高危定级。

如果奖励需要人工审核,即使刷取了成千上万的积分,但是本身无法兑换成等价物,则依据危害定级为低危甚至忽略。

(6)本地拒绝服务

对于本地拒绝服务攻击,考虑到利用难度和实质危害进行定级。如可以通过文件格式解析、网络协议等导致客户端崩溃,依照危害、难度和影响范围定级收取。

如需要用户安装恶意apk才能触发,此类利用难度大、攻击成本高的本地拒绝服务做忽略处理。

(7)文件上传

对于文件上传相关漏洞,我们按照可造成的实际危害如getshell、拒绝服务、绝对路径泄漏等,根据实际后果定级。

如上传文件成功但是无法成功解析利用,则忽略处理。

除此以外,我们也新增了部分漏洞接收的范围,如严重和高危中增加了“直接篡改核心业务官网主页重要内容”、“劫持官方身份发送任意内容短信给任意用户”等相关攻击方式,以奖励哪些确实对业务造成影响的相关漏洞。

结语——想说的话

FSRC设立的本心,就是通过外部安全专家,帮助项目组消除可能存在的安全隐患。我们的目标其实就是收取真正存在的、可以对用户的数据造成各种影响的漏洞。本次修订,我们减少收取一些实质上对业务没有实际影响的漏洞,而通过活动和后续的调整,提高对真正有影响的漏洞的奖励。

我们也深深希望各位白帽能对漏洞的危害进行思考,如何将漏洞深度挖掘、组合利用,进而提出真正有威胁、有价值的漏洞。对于此类漏洞,FSRC也不会吝于安全币,一定会给出满意的奖励。

谢谢各位白帽的支持,2021我们不见不散